Erstellen einer PAT-Regel (Port Address Translation) für den Datenverkehr zu internen Servern

Dieses Beispiel zeigt, wie Sie eine Many-to-Many-Ziel-NAT-Regel mit Portübersetzung für eingehenden Datenverkehr zu internen Servern erstellen. Außerdem wird gezeigt, wie Sie Firewall-Regeln erstellen, um den Datenverkehr zuzulassen.

Ziele

Wenn Sie diese Einheit abgeschlossen haben, können Sie Folgendes tun:

- Erstellen Sie eine Ziel-NAT-Regel, um den Datenverkehr von externen Quellen auf die internen Server zu übertragen.

- Geben Sie eine Loopback-NAT-Regel an, um den Datenverkehr von internen Quellen auf die internen Server zu übertragen.

- Geben Sie eine reflexive NAT-Regel an, um den Datenverkehr von den Servern zu übersetzen. Dies ist eine Quell-NAT-Regel für die internen Server.

- Lastenausgleich für den Datenverkehr zwischen den internen Servern.

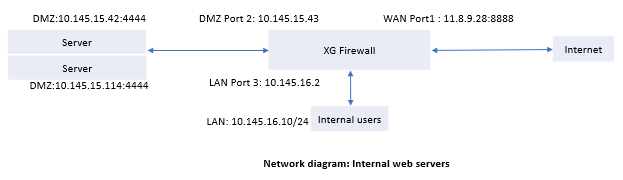

DNAT-Netzwerkdiagramm

Destination NAT wird typischerweise verwendet, um eingehenden Datenverkehr zu übersetzen, der die WAN-IP-Adressen erreicht. Die folgenden Netzwerkinformationen dienen der Veranschaulichung:

- Pre-NAT-IP-Adresse von Webservern:

11.8.9.28 - Post-NAT-IP-Adressen von Webservern:

10.145.15.42, 10.145.15.114

Hier ist ein Beispiel:

- Ziel-NAT von externer Quelle zu internen Webservern mit Portübersetzung:

AnyZuWeb server public IP address (11.8.9.28)übersetzt inWeb server internal IP list(10.145.15.42, 10.145.15.114) mit Portübersetzung vonTCP 8888ZuTCP 4444. - Loopback-Regel zum Übersetzen des Datenverkehrs von der internen Quelle auf interne Webserver:

Network LAN(10.145.16.10/24) ZuWeb server public IP address (11.8.9.28)übersetzt inWeb server internal IP list(10.145.15.42, 10.145.15.114) mit Portübersetzung vonTCP 8888ZuTCP 4444. - Reflexive Regel zum Übersetzen des Datenverkehrs vom Webserver zu externen und internen Zielen:

Web server internal IP list(10.145.15.42, 10.145.15.114) ZuAny. - Lastausgleichsmethode für die Webserver.

- Firewall-Regel, um Datenverkehr von externen Netzwerken zu den internen Webservern in der DMZ zuzulassen.

- Firewall-Regel, um Datenverkehr von einem internen Netzwerk zu den internen Webservern zuzulassen.

- Firewall-Regel, um Datenverkehr von den internen Webservern zu jedem Netzwerk zuzulassen.

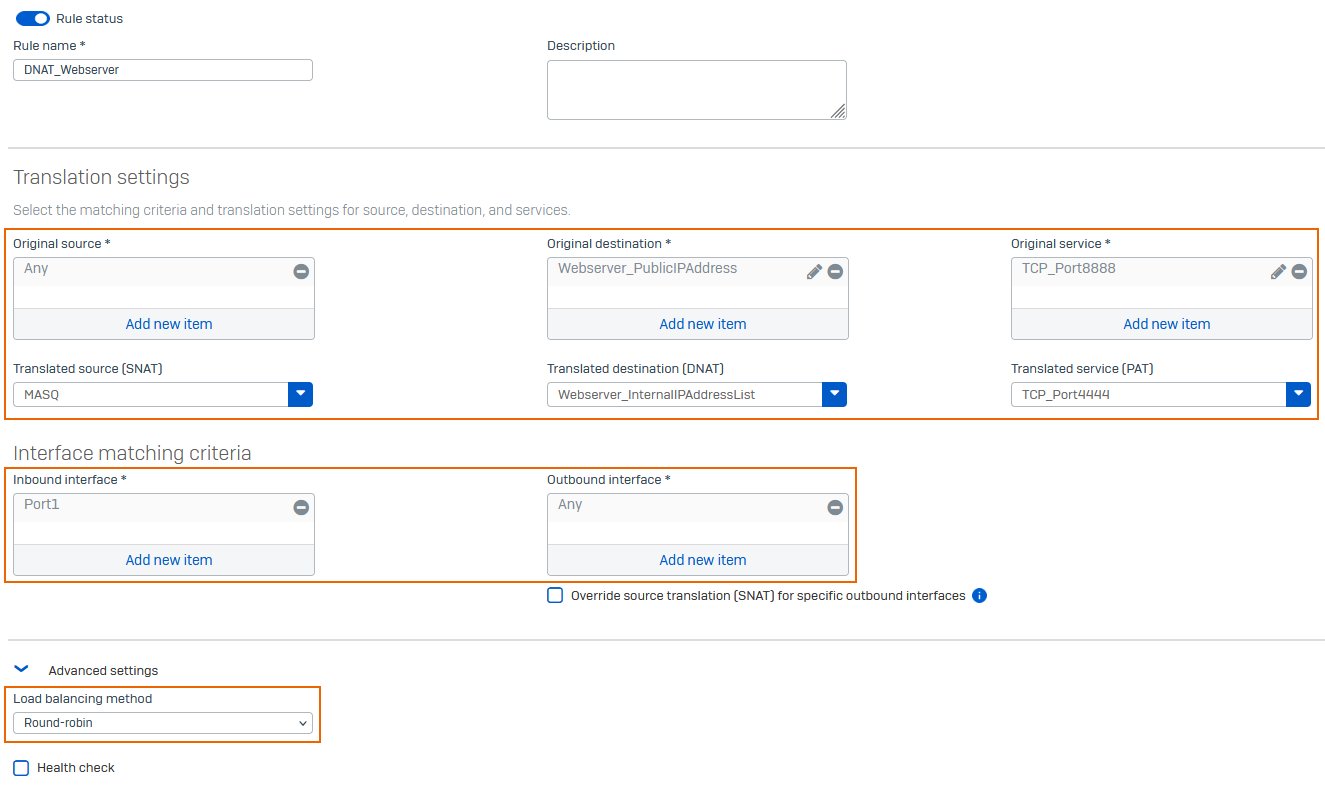

Festlegen der NAT-Regeleinstellungen

- Gehe zu Regeln und Richtlinien > NAT-Regeln, wählen IPv4 oder IPv6und klicken Sie auf NAT-Regel hinzufügen > Neue NAT-Regel.

- Geben Sie den Regelnamen und die Regelposition an.

-

Geben Sie in diesem Beispiel die Übersetzungseinstellungen für den eingehenden Datenverkehr zu den Webservern an:

Einstellung Wert Originalquelle AnyÜbersetzte Quelle (SNAT) MASQUrsprüngliches Ziel Webserver_PublicIPAddressÜbersetztes Ziel (DNAT) Webserver_InternalIPAddressListUrsprünglicher Service TCP port 8888Wählen Neu erstellen und setzen Zielhafen Zu

8888.Übersetzter Dienst (PAT) TCP port 4444Wählen Neu erstellen und setzen Zielhafen Zu

4444.Eingangsschnittstelle Wählen Sie die WAN-Schnittstelle aus.

In diesem Beispiel ist es

Port1.Ausgehende Schnittstelle Any -

Wählen Loopback-Regel erstellen um den Datenverkehr von internen Benutzern auf die internen Webserver zu übertragen.

- Wählen Reflexive Regel erstellen um eine Quell-NAT-Regel zu erstellen, die den Datenverkehr von den Webservern übersetzt.

- Wählen Sie eine Lastausgleichsmethode für den Datenverkehr zwischen den Webservern. In diesem Beispiel wählen Sie

Round-robin. -

Klicken Speichern.

Das folgende Bild zeigt ein Beispiel für die Konfiguration der Einstellungen:

Erstellen Sie Firewall-Regeln, um Datenverkehr zuzulassen, der der Ziel-NAT-Regel, der Loopback-Regel und der reflexiven NAT-Regel entspricht.

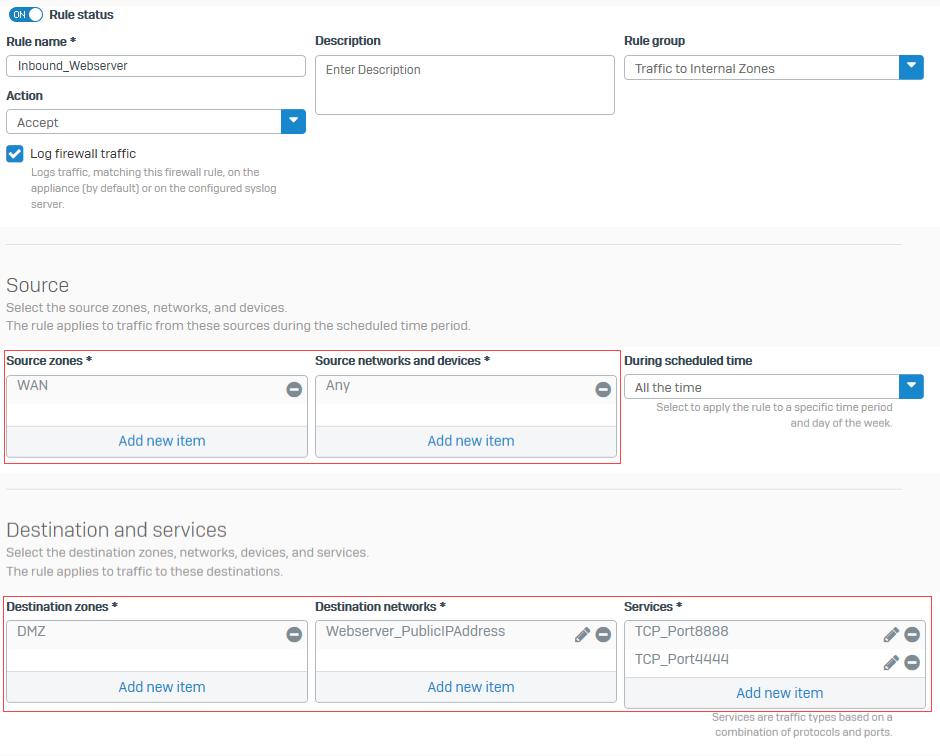

Festlegen der Firewall-Regeleinstellungen für die DNAT-Regel

- Gehe zu Regeln und Richtlinien > Firewall-Regeln. Protokoll auswählen IPv4 oder IPv6 und wählen Sie Firewallregel hinzufügen. Wählen Neue Firewall-Regel.

- Geben Sie den Regelnamen und die Regelposition an.

-

Geben Sie Quelle, Ziel und Dienste wie folgt an:

Einstellung Wert Quellzonen WANQuellnetzwerke und -geräte AnyZielzonen DMZ

Wählen Sie die Zone aus, die Ihre Webserver enthält.

Die Sophos Firewall sucht nach der passenden DNAT-Regel für den Datenverkehr. Sie identifiziert die Zone mit dem übersetzten Ziel, in diesem Beispiel DMZ. DMZ wird als Zielzone verwendet, wenn es einer Firewall-Regel entspricht.Zielnetzwerke Webserver PublicIPAddressLeistungen TCP port 8888,TCP port 4444 -

Geben Sie die Sicherheitseinstellungen an und klicken Sie auf Speichern.

Das folgende Bild zeigt ein Beispiel für die Konfiguration der Einstellungen:

Sie haben eine Firewall-Regel erstellt, um Datenverkehr von externen Quellen zu den internen Webservern zuzulassen.

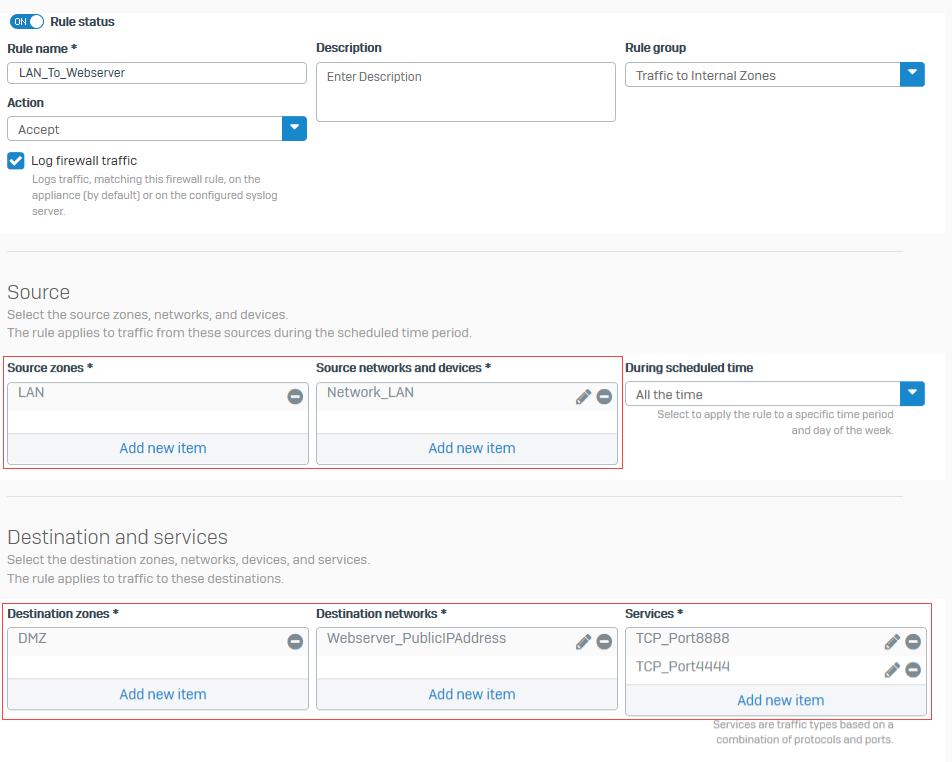

Festlegen der Firewall-Regeleinstellungen für die Loopback-Regel

- Gehe zu Regeln und Richtlinien > Firewall-Regeln. Protokoll auswählen IPv4 oder IPv6 und wählen Sie Firewallregel hinzufügen. Wählen Neue Firewall-Regel.

- Geben Sie den Regelnamen und die Regelposition an.

-

Geben Sie Quelle, Ziel und Dienste wie folgt an:

Einstellung Wert Quellzonen LANQuellnetzwerke und -geräte Network_LANZielzonen DMZZielnetzwerke Webserver PublicIPAddressLeistungen TCP port 8888,TCP port 4444 -

Geben Sie die Sicherheitseinstellungen an und klicken Sie auf Speichern.

Das folgende Bild zeigt ein Beispiel für die Konfiguration der Einstellungen:

Sie haben eine Firewall-Regel erstellt, um Datenverkehr vom internen Netzwerk zu den internen Webservern zuzulassen.

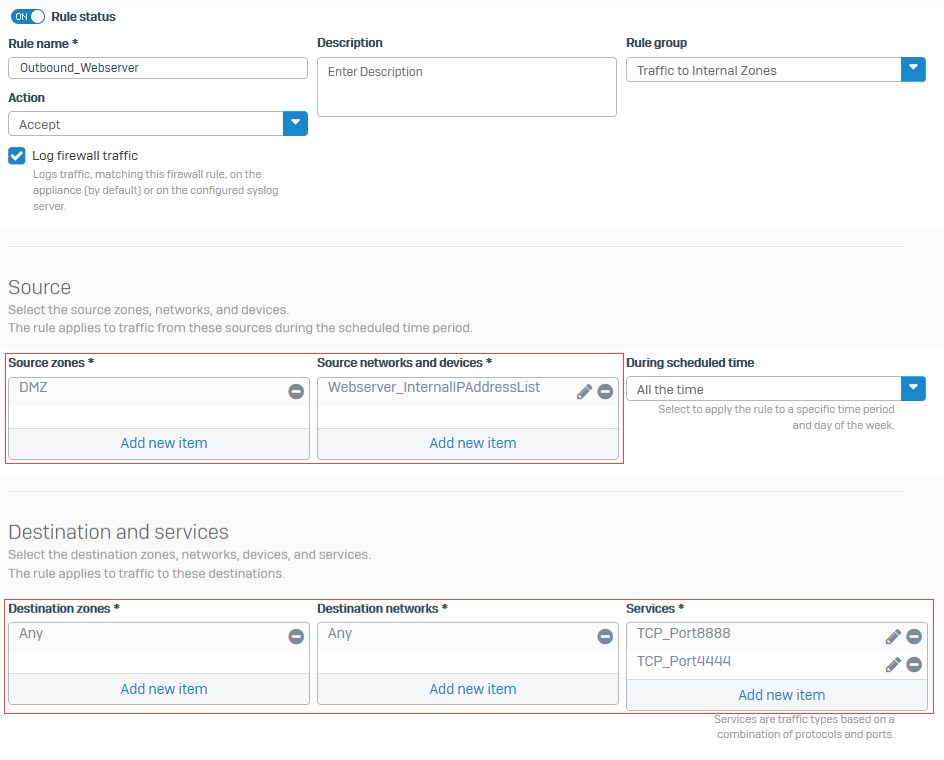

Festlegen der Firewall-Regeleinstellungen für die reflexive NAT-Regel

- Gehe zu Regeln und Richtlinien > Firewall-Regeln. Protokoll auswählen IPv4 oder IPv6 und wählen Sie Firewallregel hinzufügen. Wählen Neue Firewall-Regel.

- Geben Sie den Regelnamen und die Regelposition an.

-

Geben Sie Quelle, Ziel und Dienste wie folgt an:

Einstellung Wert Quellzonen DMZQuellnetzwerke und -geräte Webserver InternalIPAddressListZielzonen AnyZielnetzwerke AnyLeistungen TCP port 8888,TCP port 4444 -

Geben Sie die Sicherheitseinstellungen an und klicken Sie auf Speichern.

Das folgende Bild zeigt ein Beispiel für die Konfiguration der Einstellungen:

Sie haben eine Firewall-Regel erstellt, um Datenverkehr von den internen Webservern zu internen und externen Netzwerken zuzulassen.

Weitere Ressourcen